প্রথম ঘটনাঃ একদিন রাস্তায় হাটার সময় দেখতে ভালো বেশভূষাধারী একজন লোক আপনাকে জানালো যে, তার ফোনের চার্জ শেষ হয়ে গিয়েছে। প্রয়োজনীয় একটি কল করার জন্য আপনার মোবাইলটি ব্যবহারের সুযোগ চাইছে। আপনি তার করুণ চেহারার দিকে চেয়ে ফোনটি ব্যবহারের সুযোগ দিলেন। সে কিছু সময় ফোনটি ব্যবহার করলো এবং বেশ কৃতজ্ঞ হয়ে ফিরিয়ে দিলো। দিন কয়েক পরে জানতে পারলেন কেউ একজন আপনার ফোন থেকে প্রয়োজনীয় তথ্য হাতিয়ে নিয়ে আপনার ক্ষতি করার উদ্দেশে ব্যবহার করছে!

দ্বিতীয় ঘটনাঃ ই-মেইল খুলে দেখলেন পরিচিত এবং বিশ্বস্ত একটি অনলাইন শপিং পোর্টাল থেকে আপনার কাছে মেইল এসেছে। মেইলে বলা হয়েছে সাম্প্রতিক সমস্যার কারণে তাদের ডাটাবেজ থেকে পূর্বের সব গ্রাহকদের তথ্য মুছে গিয়েছে। আপনি যদি সেখান থেকে কোনো পণ্য কিনতে চান, তাহলে পুনরায় তথ্য দিয়ে নতুন অ্যাকাউন্ট তৈরি করুন। নতুন অ্যাকাউন্ট খুললেই যেকোনো পণ্যে নিশ্চিত ছাড় পাবেন।

আপনি মেইলে সংযুক্ত করা লিংকে প্রবেশ করলেন। নিশ্চিত হলেন আপনি যে সাইট থেকে শপিং করেন এটিই সেটি। ছাড়ের লোভে ব্যাংক অ্যাকাউন্ট নাম্বারসহ সব প্রয়োজনীয় তথ্য দিয়ে নতুন একটি অ্যাকাউন্ট তৈরি করলেন। পরে জানতে পারলেন সাইটটি একটি মিরর সাইট ছিল। আপনার সাময়িক অসচেতনটার জন্য ওয়েব সাইটের লিংকে যে একেবারে সূক্ষ্ম কিছু গোলমাল ছিল তা খেয়াল করেন নি। কিন্তু এর মধ্যে যা সর্বনাশ হওয়ার তা হয়ে গিয়েছে।

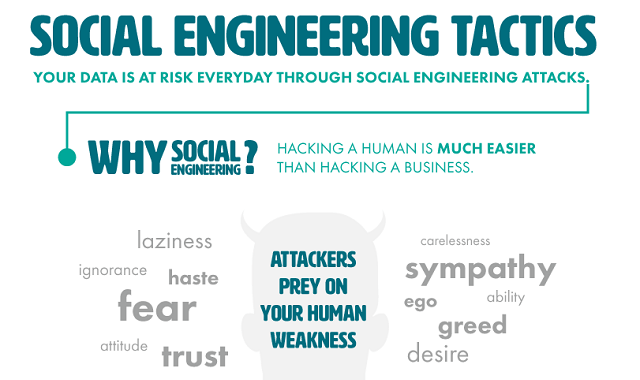

এ ধরনের ঘটনা আমাদের আশেপাশে প্রায়ই ঘটে থাকে। কেউ হয়তো একটু সচেতনতার মাধ্যমে রক্ষা পায়। আবার কেউ ভুলে ফাঁদে পা দেয়। আর এই সূক্ষ্ম ফাঁদগুলো তৈরি করার কৌশলই হচ্ছে সোশ্যাল ইঞ্জিনিয়ারিং। আজ আপনাদের সোশ্যাল ইঞ্জিনিয়ারিং সম্পর্কে ধারণা দেওয়ার চেষ্টা করবো।

সোশ্যাল ইঞ্জিনিয়ারিং কী এবং কারা ব্যবহার করে?

সোশ্যাল ইঞ্জিনিয়ারিং হচ্ছে এক ধরণের কৌশল যা ব্যবহার করে খুব সূক্ষ্ম ফাঁদ পেতে একজন মানুষের কাছ থেকে নির্দিষ্ট তথ্য হাতিয়ে নেওয়া যায়। সোশ্যাল ইঞ্জিনিয়ারিংকে অনেকে ‘আর্ট অফ হিউম্যান হ্যাকিং’ও বলে থাকে।

তথ্য-প্রযুক্তির এই যুগে শব্দ দুটি সবচাইতে পরিচিত অনলাইন এক্টিভিস্ট এবং হ্যাকারদের কাছে। এছাড়াও গোয়েন্দা, বিভিন্ন সিক্রেট সার্ভিসের এজেন্ট, ইনফরমেশন কালেক্টরদের কাছে তথ্য হাতানোর এই পদ্ধতিটা বেশ জনপ্রিয়। ভিক্টিমকে কোনো প্রকার আঘাত না করে, নিজের মূল চরিত্রটা প্রকাশ না করে, শুধু মাত্র মনস্তাত্ত্বিকভাবে তথ্য হাতানোর ব্যাপারে এই কৌশলটা অনেক শক্তিশালী এবং কার্যকর।

ধরুন আপনি একটি কোম্পানির কম্পিউটারের মাধ্যমে নিয়ন্ত্রিত একটি সিস্টেমে অবৈধভাবে প্রবেশ করতে চান। কিন্তু বৈধ অধিকার না থাকায় আপনাকে সিস্টেমটি হ্যাক করতে হবে। কিন্তু আপনি তা চাইলেই পারবেন না। এর জন্য আপনার নির্দিষ্ট তথ্যের প্রয়োজন। আর এই তথ্য একত্রীকরণের জন্য আপনার বিভিন্ন টুলস এবং টেকনোলজির ব্যবহার করতে হবে হবে। ঐ সিস্টেমের আইপি এড্রেস, হোস্টিং প্রোভাইডারের নাম, নির্দিষ্ট ই-মেইল এড্রেস কিংবা ইউজার নেম সহ বিভিন্ন জিনিস আপনাকে জানতে হবে। এসব জানার পদ্ধতিগুলো হ্যাকার, ক্র্যাকারদের কাছে ফুটপ্রিন্টিং নামে পরিচিত। যা-ই হোক, এরপরও কিছু কিছু তথ্য থাকবে যা শুধু টুলস কিংবা টেকনোলজি ব্যবহার করে জানতে পারবেন না। সে সময় আপনাকে সোশ্যাল ইঞ্জিনিয়ারিংয়ের কৌশল ব্যবহার করতে হবে।

এজন্য হয়তো টার্গেট করা কোম্পানির উচ্চপদস্থ কারো সাথে আপনার সম্পর্ক তৈরি করতে হবে। নিজেকে তার প্রতি বিশ্বস্ত করতে হবে। এমনভাবে তাকে নিজের জীবনে আনতে হবে যাতে খুব সহজেই আপনাকে সে বিশ্বাস করে। একসময় দেখবেন সে খুব সহজেই আপনাকে তার কোম্পানির ব্যাপারে ছোট ছোট তথ্য দিয়ে ফেলেছে, যা হয়তো ঐ কোম্পানির কম্পিউটারাইজড সিস্টেমে এক্সেস নেওয়ার কাজে ব্যবহার করতে পারবেন।

এমনও হতে পারে যে, আপনার ছলচাতুরীতে আটকে গিয়ে ঐ লোকটি আপনাকে মূল ইউজার নেম এবং পাসওয়ার্ডই দিয়ে দিলো! এটি মাঝে মাঝে বেশ দীর্ঘ মেয়াদি প্রক্রিয়া হলেও বেশ কার্যকর। তবে এই ছলচাতুরিপূর্ণ কৌশল অবলম্বন করার জন্য বেশ দক্ষতার প্রয়োজন। বিশ্ব বিখ্যাত হ্যাকার এবং কম্পিউটার সিকিউরিটি বিশেষজ্ঞ কেভিন মেটনিকের মতে, “ছলচাতুরীর মাধ্যমে কারো কাছ থেকে পাসওয়ার্ড হাতানো, কোনো সিস্টেম ক্র্যাক করার চাইতে বেশ সহজ।”

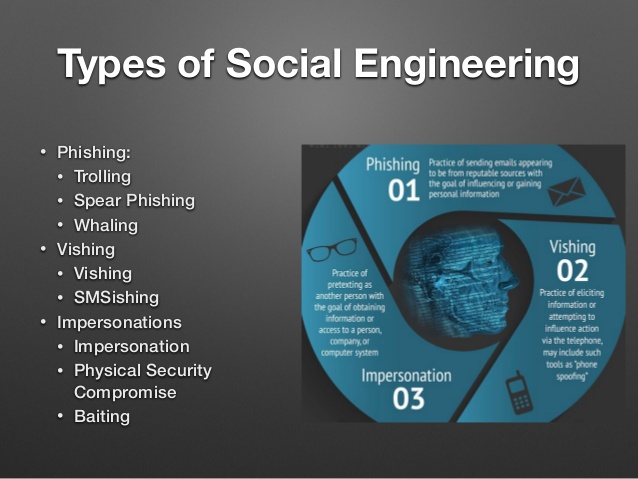

সোশ্যাল ইঞ্জিনিয়ারিং ব্যবহার করে টার্গেট থেকে তথ্য আদায়ের নানান পদ্ধতি

সোশ্যাল ইঞ্জিনিয়ারিংকে বিভিন্নভাবে ব্যবহার করা যায়। বেশিরভাগ টেকনিক্যাল বা অনলাইন মাধ্যমে হলেও যুগ যুগ ধরে এর ব্যবহার নন-টেকনিক্যালিও হয়ে এসেছে। শুরুর দিকে প্রথম ঘটনাটি এবং কম্পিউটারাইজড সিস্টেমে অবৈধভাবে প্রবেশ করার জন্য কোনো কর্মীর সাথে সম্পর্ক তৈরি করে তথ্য এবং পাসওয়ার্ড হাতানোর দুটি বর্ণনা হচ্ছে সোশ্যাল ইঞ্জিনিয়ারিং এর মাধ্যমে নন-টেকনিক্যাল পথে তথ্য সংগ্রহণের উদাহরণ। এছাড়াও অফিসের ময়লার ঝুড়িতে ফেলে দেওয়া ব্যবহৃত কাগজ থেকে তথ্য সংগ্রহ করে, অফিসের স্টাফ সেজে, ছদ্মবেশের মাধ্যমে কোনো একটি সংগঠনে ঢুকে তথ্য আদায়ের পদ্ধতিগুলোকে নন-টেকনিক্যাল মাধ্যমে তথ্য সংগ্রহের উদাহরণ হিসেবে ব্যবহার ধরা যায়। পরবর্তীতে প্রাপ্ত তথ্য ব্যবহার করে কোনো ব্যক্তি বা সংস্থার বিরুদ্ধে বেশ বড় আক্রমণ করা যায়।

অনলাইনে সোশ্যাল ইঞ্জিনিয়ারিং ব্যবহার করে ফাঁদে ফেলার জনপ্রিয় সব কৌশল

বর্তমানে সোশ্যাল ইঞ্জিনিয়ারিংয়ের কৌশলগুলো সবচাইতে বেশি ব্যবহৃত হয় অনলাইনে বা ইলেকট্রনিক ডিভাইস ব্যবহারের মাধ্যমে, যাকে আমরা সোশ্যাল ইঞ্জিনিয়ারিঙের টেকনিক্যাল ব্যবহার হিসেবে জানি। এখন এমনই কিছু ফাঁদ নিয়েই আলোচনা করবো।

১) ফিশিং এবং স্প্যামিং

এই শব্দ দুটির সাথে আমরা বেশ ভালোভাবে পরিচিত। উপরে দেওয়া দ্বিতীয় ঘটনাটি ফিশিং এবং স্প্যামিং এর উদাহরণ হিসেবেও ধরতে পারি। তবে এই দুটির মধ্যে কিছুটা ভিন্নতা রয়েছে।

ফিশিং এর জন্য প্রতারকেরা একটি ওয়েবসাইট তৈরি করে। সেটি হয়তো কোনো জনপ্রিয় ওয়েবসাইটের মিরর কিংবা দেখতে সুপ্রতিষ্ঠিত কোনো একটি নতুন ওয়েবসাইট। প্রতারকেরা অনলাইন ব্যবহারকারীকে ই-মেইল বা তাৎক্ষণিক মেসেজের মাধ্যমে সেটাতে লগইন বা নতুন অ্যাকাউন্ট খুলতে আহ্বান জানায়। তার জন্য হয়তো বেশ ভালো উপহারের লোভও দেখাতে পারে।

ধরুন, আপনি www.aliexpress.com এর নিয়মিত গ্রাহক। এই ই-কমার্স সাইটটিতে ব্যবহার করা ই-মেইলে একদিন একটি মেইল আসলো এবং সেখানে বলা হলো আপনার অ্যাকাউন্টটি টিকিয়ে রাখার জন্য পুনরায় ভেরিফাই করতে হবে। ই-মেইলে ভেরিফাই লিংকও সংযোগ করে দিলো। লিংকটি দেখতে ঠিক এরকম- www.aliexpreess.com/verify। আপনি হয়তো তাড়াহুড়োর জন্য বা একটুখানি সচেতনতার অভাবে লিংকে ব্যবহার করা বাড়তি ‘e’টি খেয়াল করলেন না এবং তাৎক্ষণিক তাদের কথামত সব তথ্য দিয়ে ভেরিফাই করার চেষ্টা করলেন। কিন্তু আপনি জানলেনও না যে সাথে সাথেই আপনার সব তথ্য কোনো একদল প্রতারক/হ্যাকারের কাছে চলে গিয়েছে যার মাধ্যমে আপনার বড় অনেক ক্ষতি হতে পারে।

বর্তমানে ফিশিং এর ব্যাপারে অনেকেরই সাবধানতা রয়েছে। তাই কিছু হ্যাকার সংগঠন নির্দিষ্ট ব্যক্তির কাছ থেকে তথ্য হাতানোর জন্য ‘স্পিয়ার ফিশিং’ নামের নতুন পদ্ধতি তৈরি করেছে। এটি কিছুটা জটিল পদ্ধতি হলেও টার্গেটেড ব্যক্তির কাছ থেকে তথ্য হাতানোর জন্য প্রায় ৫০ শতাংশ সফল।

স্প্যামিং হলো একটি তথ্য একইসাথে অনেক ব্যক্তির কাছে প্রেরণ করা। অধিকাংশ ক্ষেত্রে বিজ্ঞাপন বা প্রচারের উদ্দেশ্যে করা হয়। ১৯৯০ এর দিকে যখন সাধারণ জনগণ ই-মেইলের ব্যবহার শুরু করে তখন কিছু সংঘবদ্ধ কোম্পানি কিছু সফটওয়্যার এবং সার্ভার তৈরি করে। যেগুলো খুব সহজেই বিভিন্ন সচল ই-মেইল এড্রেস ট্রেস করতে পারে এবং সেখানে নিজের প্রোডাক্ট বা সার্ভিসের বিজ্ঞাপন দিতে পারে ব্যবহারকারীর অনুমতি ছাড়াই।

সোশ্যাল মিডিয়াগুলোর আগমনের সাথে সাথে মেসেজ এবং চ্যাটরুমে এ ধরণের স্প্যাম ছড়াতে থাকে। একটা সময় পর্যন্ত এটি শুধুমাত্র বিজ্ঞাপন এবং নিজেদের প্রোডাক্ট প্রমোট করার মাধ্যম হলেও এখন তার ক্ষতিকর ব্যবহার শুরু হয়েছে। কিছু সংঘবদ্ধ হ্যাকার বা অনলাইনের অপরাধী সংগঠন এর মাধ্যমে ম্যালওয়ার ছড়াচ্ছে। আপনার চ্যাট বক্সে বা ই-মেইলে বিভিন্ন ধরণের লোভনীয় অফার দিয়ে আপনাকে তাদের দেওয়া লিংকে ক্লিক করার জন্য উৎসাহ দিচ্ছে। আপনি হয়তো সচেতনতার অভাবে তাদের ফাঁদে পা দিয়ে ঐ লিংকে ক্লিক করলেন। সাথে সাথে আপনার পিসি বা ডিভাইসে একটি ম্যালওয়ার বা ভাইরাস আক্রমণ করতে পারে। কিংবা আপনার অজান্তেই কম্পিউটারে একটি হিডেন সফটওয়্যার ইন্সটল হয়ে যেতে পারে যা খুব সহজেই আপনার উপর নজরদারি করা সহ আপনার গুরুত্বপূর্ণ তথ্য হাতিয়ে নিতে পারে।

২) ভিশিং এবং স্মিশিং

সোশ্যাল ইঞ্জিনিয়ারিং এর এই দুইটি পদ্ধতি আমাদের দেশে বর্তমানে সবচাইতে বেশি ব্যবহৃত ফাঁদ হিসেবে পরিচিত। ভিশিং এবং স্মিশিং এর পদ্ধতি একই হলেও একটি ব্যবহার করা হয় ফোন কলের মাধ্যমে, আরেকটি এসএমএসের মাধ্যমে। যার জন্য প্রতারকেরা ‘কনভিসিং মেথড’ ব্যবহার করে থাকে।

ধরুন, একদিন আপনার কাছে একটি ফোন কল আসলো। মার্জিত একটি কণ্ঠ আপনাকে জানালো সে আপনার ব্যবহৃত সার্ভিসের অফিস থেকে ফোন করেছে। সাম্প্রতিক এই কোম্পানিতে হয়ে যাওয়া র্যাফেল ড্রয়ে আপনি এক লক্ষ টাকা পেয়েছেন। কিন্তু সেই টাকা পাওয়ার জন্য আপনাকে কিছু টাকা তাদের বিকাশ নাম্বারে পাঠাতে হবে।

এই কথোপকথন চলাকালীন সময়ে সে আপনার নাম, ঠিকানা বলে এমনভাবে সন্তুষ্ট করলো যে, প্রায় অধিকাংশ ক্ষেত্রে তাদের ফাঁদে পা দিতে আপনি বাধ্য। এ ধরনের প্রতারক চক্রগুলো বেশ স্মার্ট হয়ে থাকে। তারা আপনার সম্পর্কে আগে থেকে সব ধরণের তথ্য জেনে তারপর আপনাকে ফাঁদে ফেলার চেষ্টা করে।

৩) বেটিং

গ্রিকদের ট্রয় আক্রমণের ঘটনা যারা জানি, তাদের কাছে ‘ট্রোজান হর্স’ শব্দ দুটি বেশ পরিচিত। যুদ্ধে ট্রয়ের উপর সরাসরি আক্রমণ না করতে পেরে গ্রিকরা প্রতারণার আশ্রয় নেয়। তারা ট্রয়বাসীর জন্য উপহার হিসেবে বিশাল একটি ঘোড়া তৈরি করে, যার নামই ছিল ট্রোজান হর্স। উপহার হিসেবে পাঠানো এই ঘোড়ার ভিতরে ছিল অসংখ্য গ্রিক সৈন্য। কিন্তু অজ্ঞাত ট্রয়বাসী সেই উপহারকে বেশ আমোদ এবং কৌতূহলের সাথেই গ্রহণ করে। কিন্তু মাঝরাতে ঘোড়া থেকে বের হয়ে অতর্কিত হামলা চালায় গ্রিকরা। বাইরে থাকা সৈন্যদের জন্য প্রাচীরের ফটক খুলে দেয় এবং একত্র হয়ে আগুনের লেলিহান শিখায় পুরো ট্রয় নগরীকে ধ্বংস করে দেয়।

শিল্পীর কল্পনায় ট্রোজান হর্স

বেটিংও ঠিক একই রকম। পুরোটাই নির্ভর করে ভুক্তভোগীর কৌতূহল এবং লোভের উপর। হ্যাকাররা বিভিন্ন ফ্লপি ডিস্ক, সিডি, পেনড্রাইভে ম্যালওয়ার ভরে রেখে পার্কিং লট, ওয়াশরুম, বাস ষ্টেশনের মতো জনবহুল জায়গায় ফেলে রাখে। যদি কেউ কৌতূহলবশত সেটি কুঁড়িয়ে নিয়ে নিজের কম্পিউটারে ব্যবহার করে, সাথে সাথে ডিস্কে বা পেনড্রাইভে থাকা ম্যালওয়ার ইন্সটল হবে এবং হ্যাকাররা ঐ কম্পিউটারের অবৈধভাবে প্রবেশের সুযোগ পেয়ে যাবে।

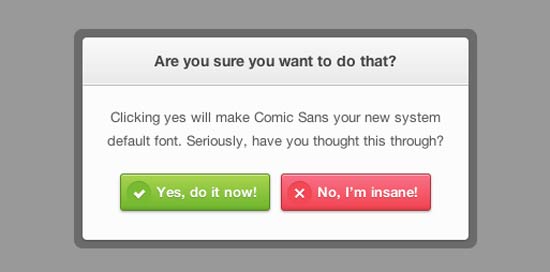

৪) পপ-আপ উইন্ডো

মাঝে মাঝেই কোনো ওয়েবসাইট ব্যবহারের সময় ঐ সাইটের সাথে সম্পর্কিত না এমন কিছু বার্তা ব্রাউজার স্কিনে আসে। কখনোবা কোনো উইজেট, কখনোবা কোনো সফটওয়্যার ইন্সটল করতে বলে। তাদের কথা মতো উইজেট বা সফটওয়্যার ইন্সটল করেও ক্ষতি সম্মুখীন হতে পারেন।

পপ আপ উইন্ডোর উদাহরণ

সোশ্যাল ইঞ্জিনিয়ারিংয়ের ফাঁদ থেকে বাচার উপায়

উপরোক্ত ফাঁদগুলো বেশ সূক্ষ্ম এবং আত্মঘাতী। পুরোপুরি সচেতন না হলে এই ধরণের ফাঁদে খুব সহজেই পা দিয়ে মারাত্মক আক্রমণের স্বীকার হতে পারেন আপনি। তাই সবার উচিত-

- অপ্রত্যাশিত ই-মেইলের মাধ্যমে আসা অপরিচিত লিংকে ক্লিক না করা।

- কোনো তথ্য কাউকে দেওয়ার আগে ঐ ব্যক্তি বা সংস্থা সম্পর্কে খুব ভালভাবে জানার চেষ্টা করা। প্রয়োজনে ঐ কোম্পানির অফিশিয়াল সাইট থেকে নাম্বার বা ই-মেইল সংগ্রহ করে যোগাযোগ করে পাওয়া মেসেজগুলোকে ভেরিফাই করা।

- ফেসবুক, টুইটার সহ বিভিন্ন সোশ্যাল মিডিয়া এবং চ্যাটরুমে কোনো অপরিচিত ব্যক্তির সাথে নিজের প্রয়োজনীয় তথ্য শেয়ার না করা।

- ম্যালওয়ার, ভাইরাসের আক্রমণ থেকে বাঁচার জন্য কম্পিউটারে ভালো এন্টিভাইরাস এবং ফায়ারওয়াল ব্যবহার করেও এ ধরণের আক্রমণ থেকে বাঁচা যায়।

তথ্যসূত্র

১) goo.gl/6gzZwX

২) goo.gl/7af2FF

৩) goo.gl/C0mohz

৪) tutorialbd.com/blog/p/5286

৫) bbc.com/news/business-35201188

৬) en.wikipedia.org/wiki/Social_engineering_(security)