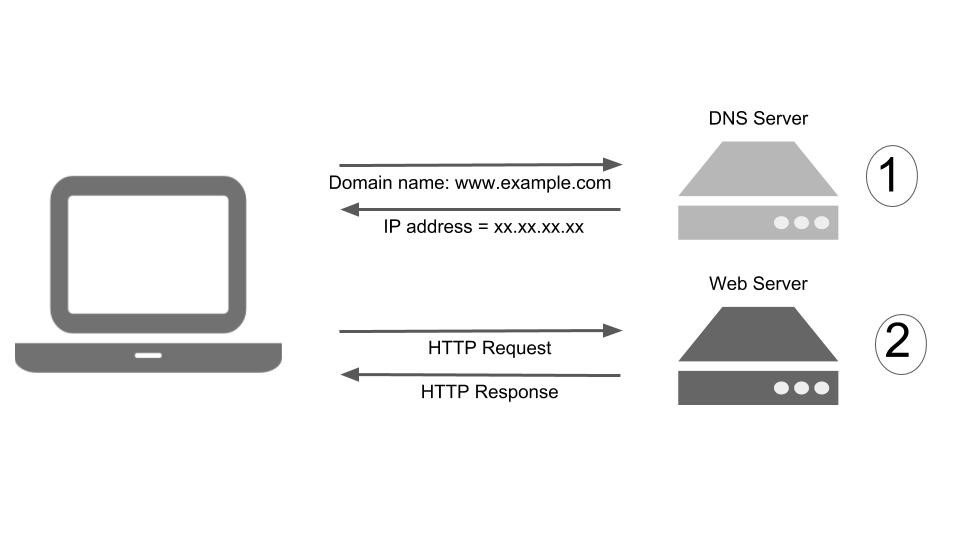

ඔබට වෙබ් අඩවියකට පිවිසෙන්නට අවශ්ය වුණාම කරන්නේ අදාළ වෙබ් අඩවියේ ඩොමේන් නාමය හෝ URL එක වෙබ් බ්රවුසරය Type කිරීම යි. ඔබට Roar වෙබ් අඩවියට පිවිසෙන්නට අවශ්ය නම් roar.media ලිපියනයත්, බැංකු කටයුතු සඳහා බැංකුවේ වෙබ් අඩවියත් එලෙස ටයිප් කරනවා. නමුත්, ඔබේ බ්රවුසරය හෝ පරිගණක URLවල මෙන් අකුරුවලින් කතාබහ කරන්නේ නැහැ. එය දන්නේ ‘IP ලිපිනය’ යන අංකිත ලිපින ගැන පමණයි.

නිවසකට ලිපිනයක් තිබෙන්නාක් මෙන් වෙබ් අඩවිවලට (සර්වර්වලට) ඇති මෙම ලිපින මතක තබා ගැනීම අපට අපහසු යි. එනිසා ඒවා වෙනුවට අකුරු සහිත ඩොමේන් නාමයන් තිබෙනවා. Shared hostingවල දී වෙබ් අඩවි රැසකට තනි IP ලිපිනයක් පාවිච්චි කිරීමේ අවස්ථාව ද මේ හරහා ලැබී තිබෙනවා.

මෙයත් බලන්න: වෙබ් Hosting එකක් මිල දී ගැනීමට පෙර සොයා බැලිය යුතු දේවල්

DNS සේවාවක් මඟින් සිදුකරන්නේ මෙලෙස අපි අකුරුවලින් ලබාදෙන ඩොමේන් නාමයක් හෝ URL එකකට අදාළ IP ලිපිනය සොයා දීම යි. මේ සඳහා DNS සර්වර් තිබෙනවා.

DNS cache කියන්නේ මොකක්ද?

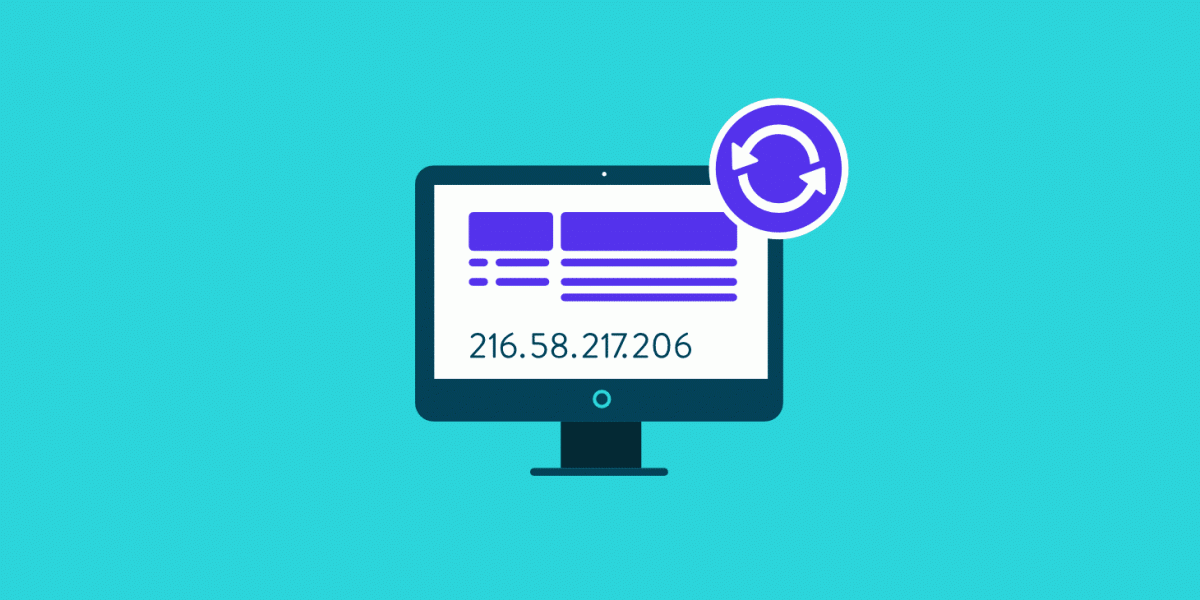

මෙම සර්වර් විශාල ෆෝන් ඩිරෙක්ටරි වගේ අංක සහ නම් මතක තබාගෙන ඉන්නවා. ඔබ කිසියම් වෙබ් අඩවියකට පිවිසීමට අවශ්ය බව කී වහා එයට අදාළ IP ලිපිනය පරිගණකයට ලබා දෙනවා. වරක් වෙබ් අඩවියකට පිවිසුණාට පස්සේ එහි IP ලිපිනය රඳවා ගන්නට පරිගණකය කටයුතු කරනවා. එවිට, නිතරම DNS සර්වරයට කරදර කරමින් එයට තවත් බර වැඩි කරන්නට හෝ සබඳතාව ඇති කරලීමට DNS සර්වරයට ද කථා කරමින් තවත් පියවරක් වැඩි කරගන්නට සිදුවන්නේ නැහැ. එලෙස සෑම අවස්ථාවක දී ම DNS සර්වරයකට සබැඳෙන්නට යාම අන්තර්ජාල ගවේෂණ වේගය ද අඩු කරලනවා. ඒ වෙනුවට වරක් අසා දැනගත් IP ලිපින පරිගණකය තුළ Cache කර ගන්නවා. එවිට දෙවැනි වර ඔබ එම වෙබ් ලිපිනයට ම පිවිසෙද්දී පරිගණකයට තමා සතු දත්ත ක්ෂණිකව භාවිතයට ගන්නට අවස්ථාව ලැබෙනවා. වින්ඩෝස්වල Command Prompt (හෝ PowerShell) ලබාගෙන එහි ipconfig/displaydns යන විධානය ලබා දුන්නාම දැනට ගබඩා කරගෙන ඇති DNS ලැයිස්තුව බලාගත හැකියි.

වෙබ් අඩවියක Host එකක් මාරු කළහොත් එහි IP එකත් මාරු වෙනවා. එවිට Cache එක මතම යැපුණහොත් එම අඩවිවලට පිවිසෙන්නට නොහැකි වන නිසා කාලයකට සැරයක් Cache එක යාවත්කාලීන කරගන්නට පරිගණකය අමතක කරන්නේ නැහැ. වෙබ් ලිපිනයක් සඳහා කෙතරම් කාලයකට වරක් යාවත්කාලීන කළ යුතු ද යන්න Time To Live (TTL) අගයකින් දක්වනවා.

DNS සර්වර් සතුවත් Cache එකක් තිබෙනවා

DNS සර්වර් කියන්නේ අපේ පරිගණක වගේම ක්රියාත්මක වන පරිගණකම යි. එයට වෙබ් අඩවිවල වෙබ් ලිපිනයක් පිළිබඳව request එකක් ලැබුණාම තමන්ගේ දත්ත ගබඩාව පිරික්සා අදාළ IP ලිපිනය ප්රතිචාර වශයෙන් ලබා දෙනවා. අපේ පරිගණකයට වගේම ඒවාටත් වෙබ් අඩවිවල IP ලිපින ගැන දැනගන්නට සිදුවන්නේ තවත් DNS Server එකක් හරහා යි. එසේ ලබා ගන්නා ලද දත්ත තමයි දත්තපාදකයක් (database) තුළ cache කර තබා ගන්නේ. මේ නිසා සාමාන්ය පරිගණකයක මෙන්ම DNS සර්වර්වලත් cache එකක් තිබෙනවා.

වැඩිදුර කියැවීමට: ඔබේ අන්තර්ජාල වේගය වැඩි කර දෙන Cloudflareහි Public DNS සේවාව

මුදල් ගෙවා ලබාගත හැකි DNS සේවාවන් මෙන්ම නොමිලේ ලබාදෙන DNS සර්වර් ද ඕනෑ තරම් තිබෙනවා. Google සමාගම සතු 8.8.8.8, CloudFlare සමාගමේ 1.1.1.1 මෙන්ම OpenDNS වැනි සේවාවන් ද Public DNS ගණයට අයත් නොමිලේ සැපයෙන එවන් සේවාවන් කිහිපයක්. මෙවැන්නක් පාවිච්චි නොකරන අවස්ථාවක දී අපේ පරිගණකය සබැඳෙන්නේ අන්තර්ජාල සේවා සපයන්නා (ISP) විසින් සපයා ඇති DNS සර්වරයකට යි. එය ඇතැම් විට වේගය අඩු එකක් විය හැකි නිසා එය වෙනුවට නොමිලේ ලබාදෙන සේවාවක් අපට තෝරාගත හැකියි.

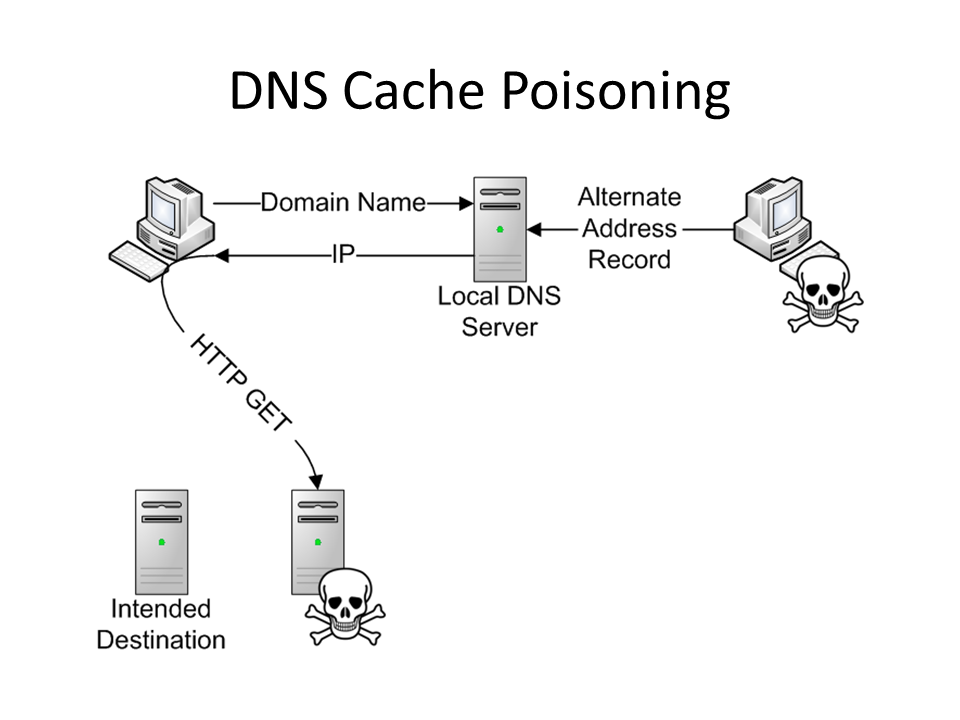

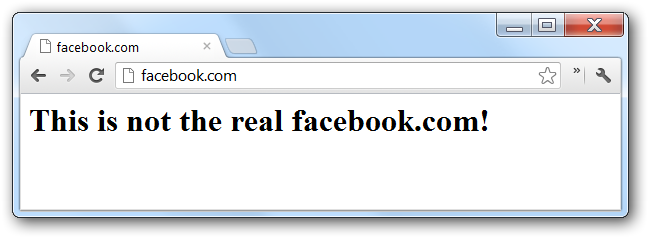

හැකර්වරුන් වස දෙන හැටි

පරිගණකයක් DNS cache එක පාවිච්චි කරද්දී එය, එම වෙබ් අඩවියට අදාළ IP ලිපිනය කාලානුරූපව වෙනස්ව ඇත්දැ යි ඇතැම් විට නොදැනිය හැකියි. TTL අගය ඉක්මවා නැත්නම්, එය තමා ගබඩා කරගත් IP ලිපිනය වෙත යි පිවිසෙන්නේ. මෙම අගයයන් වෙනස් කළ විට හැකර් කෙනෙක්ට ඔවුන්ට අවශ්ය වෙබ් අඩවියකට අපව ගෙන්වා ගන්නට පුළුවන්. උදාහරණයක් ලෙස ඔබේ බැංකුවේ වෙබ් ලිපිනය ඔබ ටයිප් කළත්, ඔබ පිවිසෙනු ලබන්නේ හැකර්වරයකුගේ ව්යාජ වෙබ් අඩවියකට විය හැකියි. මෙය ඔවුන්ට Phishing (සත්ය වෙබ් අඩවියකට පෙනුමෙන් වඩාත් සමාන ව්යාජ අඩවියක් සකසා දත්ත සොරා ගැනීම) සඳහා මූලික පියවරක් බවට පත් කරගන්නට පුළුවන්.

මෙය සිදුකිරීමට මැල්වෙයා මෘදුකාංගයක් යොදා ගත හැකියි. එමඟින් පරිගණකයේ DNS cache වෙනස් කරමින් වෙබ් ලිපින නොමඟ යවා තමාගේ වෛරී ක්රියා සිදුකරගන්නට අවස්ථාව ලැබෙනවා. ඔවුන් කරන්නේ DNS Cache එක සතු recordsවල වෙබ් අඩවිය සමග ඇති IP ලිපිනය වෙනස් කිරීම යි. එය DNS spoofing හෝ DNS Poisoning ලෙස හඳුන්වනවා. දැන් ඔබ නැවත එම වෙබ් අඩවියට පිවිසෙද්දී දකින්නේ ඔවුන් විසින් සැකසූ ව්යාජ වෙබ් අඩවිය යි. ඔවුන් එය වඩාත් සූක්ෂ්මව කළහොත් ඔබ පිවිසුණේ ව්යාජ අඩවියකටදැ යි වත් නොදැන ඊට මුරපද ඇතුළත් කළ හැකියි.

DNS සර්වර් පවා අවදානමේ

පෙර සඳහන් කළාක් මෙන් සර්වර්වල පවා DNS cache එකක් තිබෙනවා. ඉතින් අපේ පරිගණකයක Cache එක වෙනස් කළ ආකාරයටම හැකර්වරයෙක්ට මෙවන් සර්වරයකට පිවිසීමට අවස්ථාව ලැබුණොත් මහත් විනාශයක් කරන්නට පුළුවන්. මන්ද, පරිගණක විශාල සංඛ්යාවක් මෙම සර්වරය මත යැපෙන නිසා එහි දෝෂ සහගත දත්තයන් පැවතුණහොත්, ලොව පුරා පරිගණක විශාල සංඛ්යාවක් එක්වර නොමඟ ගිය වෙබ් ලිපින සහිත ඒවා බවට පත් වෙනවා.

ඒ වගේම, අනෙකුත් සර්වර් ද තමා සතුව ලිපිනයක් නොමැති විට ඒවා මෙම සර්වරයෙන් විමසූවොත් වෙනස් කරන ලද IP ලිපිනය සහිත ව්යාජ දත්ත ඒවාට ද පැතිරෙනවා. අනතුරුව දාමයක් වශයෙන් එය තව තවත් සර්වර් සහ පරිගණක වෙත පැතිරයන නිසා යි DNS Poisoning දැවැන්ත ගැටළුවක් බවට පත්ව තිබෙන්නේ.

මෙය තාර්කිකව ගොඩනැගූ සිද්ධාන්තයක් පමණක් නොවෙයි. චීනයේ ෆේස්බුක්, ට්විටර් වැනි වෙබ් අඩවි තහනම් කර ඇති බව ඔබ දන්නවා ඇති. එම පිවිසුම් වැළැක්වීමට චීන DNS සර්වර්වලින් සත්ය වෙබ් අඩවි IP ලිපින වෙනුවට චීන IP ලිපින සහිත ඔවුන්ගේ වෙබ් අඩවි රඳවාගෙන සිටිනවා. ඇමරිකාවේ DNS සර්වරයක් මෙවන් චීන සර්වරයකින් වරක් දත්ත ලබාගෙන තිබුණා. මේ නිසා ඇමරිකාවටත් සත්ය වෙබ් අඩවි වෙනුවට දකින්නට ලැබුණේ චීන වෙබ් අඩවි වූ අතර, චීන මහා ප්රාකාරය ඇමරිකාවටත් පැතිරුණු බවට යි සඳහන් වුණේ.

ගැළවෙන්න පුළුවන් ද?

DNS spoof කිරීම් වැළැක්වීමේ මූලික වගකීමක් පැවරෙන්නේ එම සර්වර් නඩත්තු කරන අයට යි. BIND හෝ Windows DNS යාවත්කාලීන කර තබා ගැනීම, ඒවායේ සැකසුම් නිසි පරිදි පවත්වා ගැනීම, Port 53 වෙතින් DNS request නැවතීම හෝ RNDC keys භාවිතය ඇතුළු ක්රියාමාර්ග රැසක් ඔවුන්ට ගත හැකියි.

සාමාන්ය පරිගණයක් වශයෙන් ඔබට DNS spoof කර ඇතැ යි සැකයක් මතු වුවහොත්, ප්රථමයෙන් host ෆයිල් එක (වින්ඩෝස්වල C:WindowsSystem32driversetchosts සහ උබුන්ටු හා මැක්වල /etc/hosts) පරීක්ෂා කර එහි ඔබ දන්නා කියන වෙබ් අඩවිවලට වැරදි IP ලිපින ඇත්දැ යි පිරික්සන්න. ඒ වගේම, Command Prompt (හෝ Power Shell එකෙන්) ipconfig /flushdns යන විධානය ලබා දෙන්න. උබුන්ටු සඳහා sudo /etc/init.d/dns-clean restart හෝ sudo /etc/init.d/networking force-reload විධාන ක්රියාත්මක කළ හැකියි. අනතුරුව, Google DNS හෝ Cloudflare වැනි දන්නා කියන ආයතනයකින් සපයන DNS සේවාවක් යොදාගන්න.